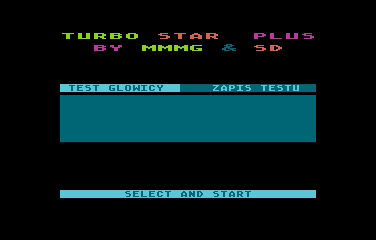

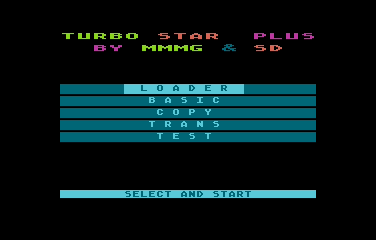

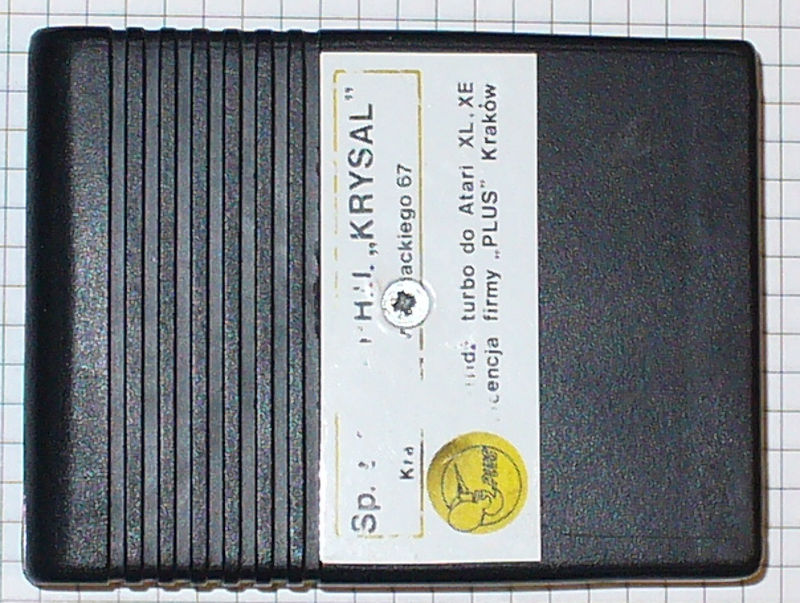

Na zakończenie obecnej serii cartów pozostał do zaprezentowania cart z dość nietypowym jak dla mnie Turbo, pierwszy raz coś takiego na oczy zobaczyłem właśnie dzięki uicr0bee. Nigdy wcześniej nie widziałem takiego rozwiązania wśród polskich systemów Turbo. O czym mówię? ;) Dziś na warsztacie cartridge dla systemu "Turbo Star Plus":

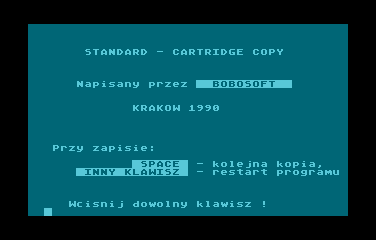

Samo oprogramowanie przypomina trochę niemiecki system Turbo6000. Nie chcę tutaj rzucać żadnych pochopnych wniosków, bo prawdę mówiąc nie porównywałem kodu, jednak podobieństwo obu systemów sugeruje iż bazą do powstania "Turbo Star Plus" mógłbyś niemiecki Turbo6000, zatem nie przedłużając już i bez dalszych zbędnych dywagacji, dla zainteresowanych:

1) zawartość pamięci EPROM: Turbo_Star_Plus.bin.7z

Turbo_Star_Plus.bin:

MD5 : 84f910e353317068c01851f7eec2e7f3

SHA256: 46e44dfa5e8a492afbc2c9770e0f47da4900ca5d2281e90a4e2defc828087636

2) wersja XEX dająca się uruchomić spod DOS-a lub dowolnego loadera plików binarnych: Turbo_Star_Plus.xex.zip

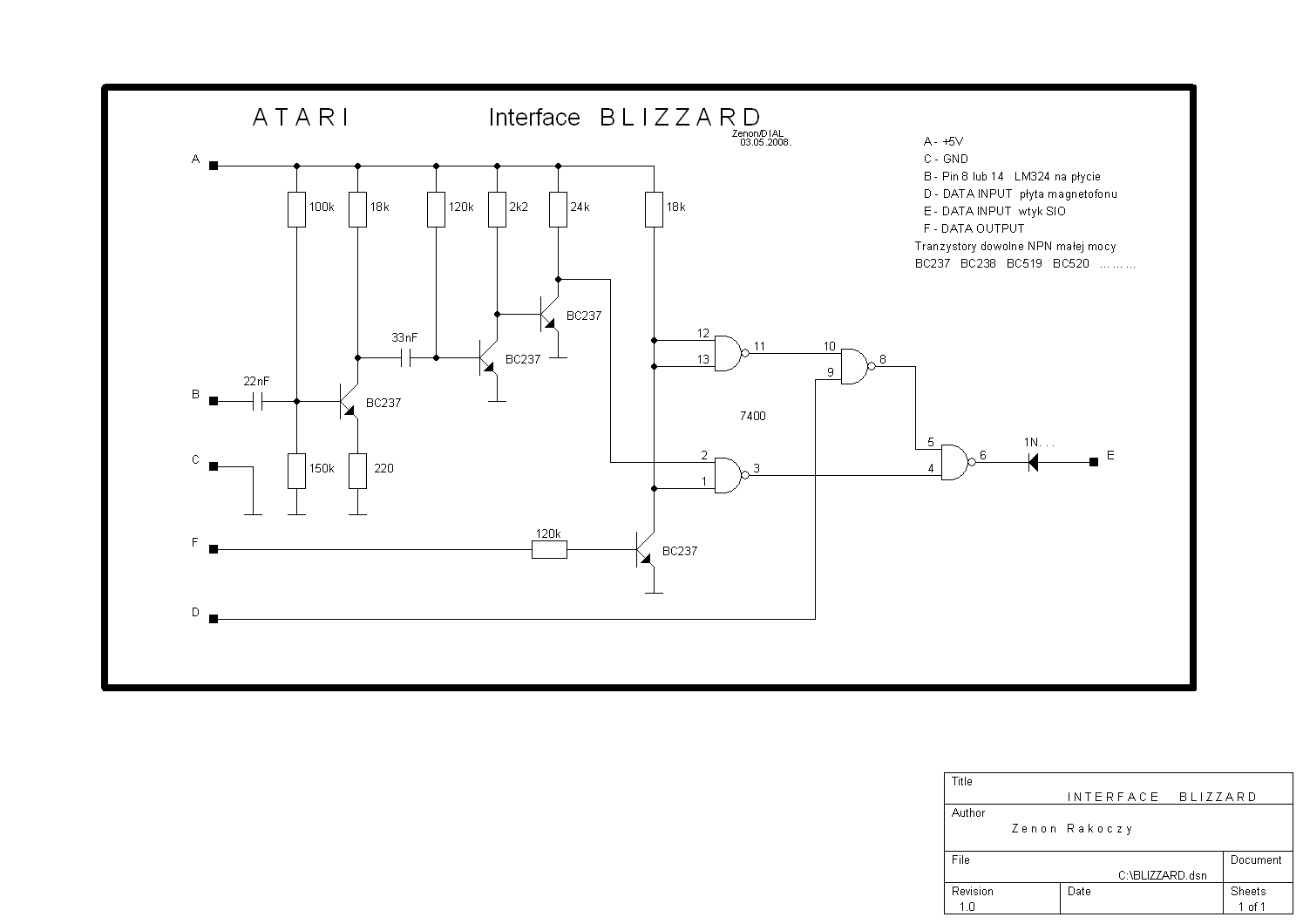

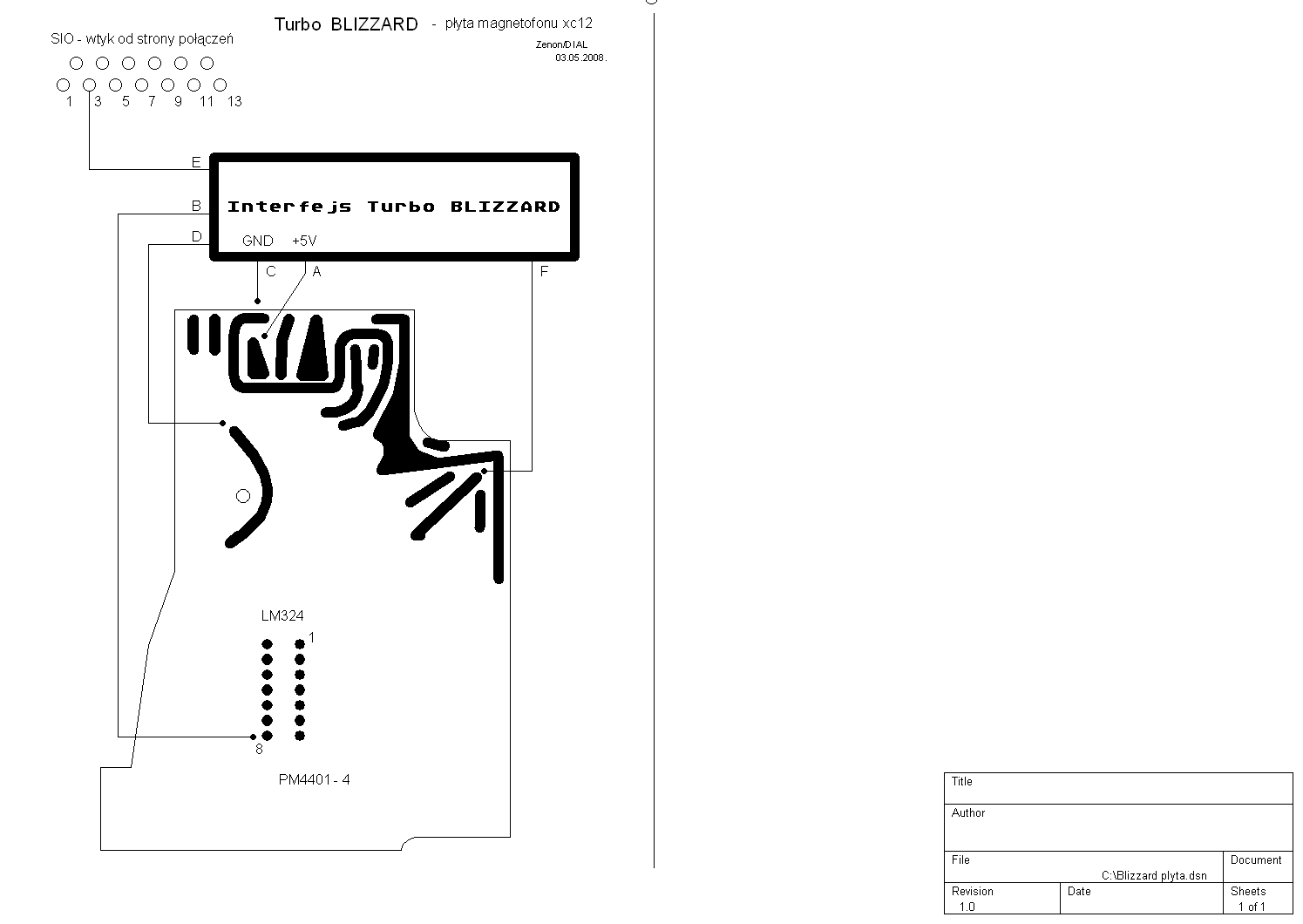

3) Schemat: wektor (PDF), raster color (PNG), raster grayscale (PNG).

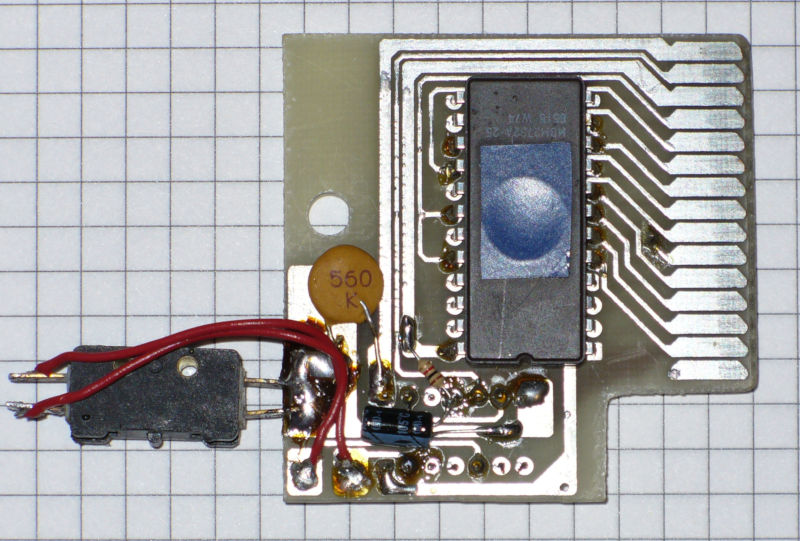

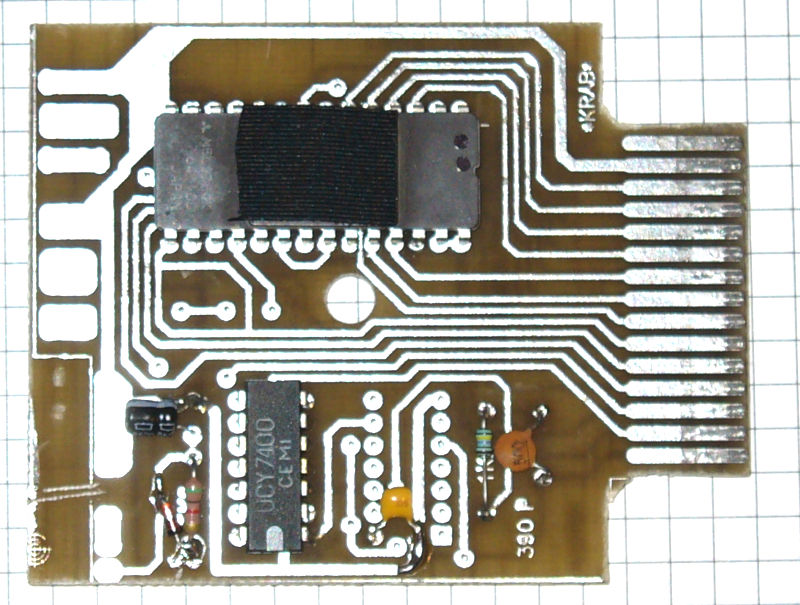

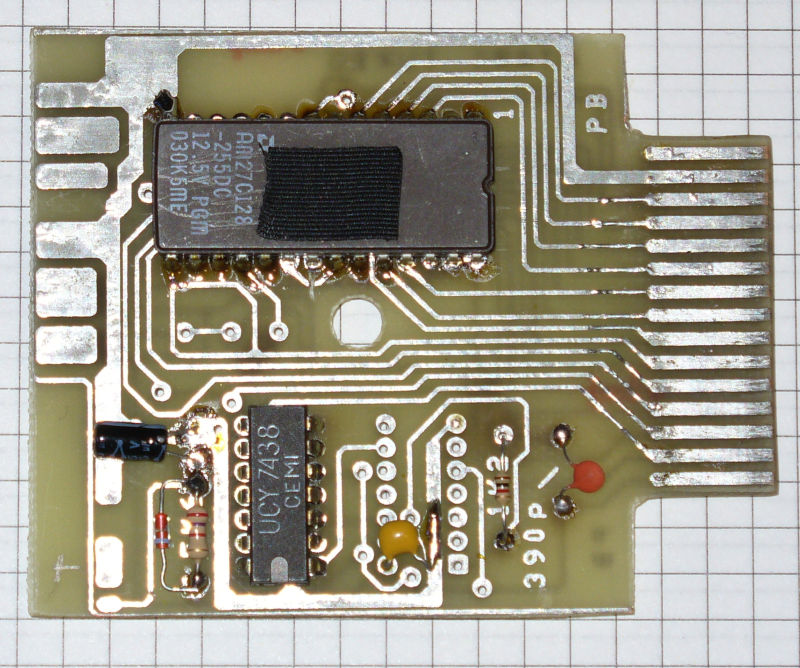

Jeżeli chodzi i schemat to nie bardzo jest co komentować. Typowy 4KB cart mapujący się w przestrzeni $A000-$BFFF, jednak z uwagi że pamięć EPROM to 4KB kostka i nie podłączono linii A12, w obszarze $A000-$BFFF widoczne są dwie kopie przedstawiające zawartość pamięci EPROM ($A000-$AFFF oraz $B000-$BFFF).

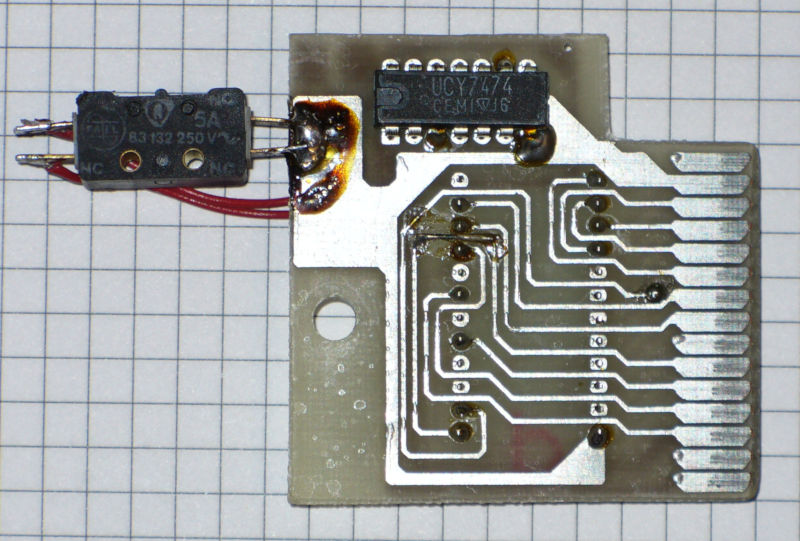

Cart może być jednokrotnie odłączony na drodze programowej, ponowne jego załączenie nastąpi po ponownym włączeniu zasilania, ew. po przyciśnięciu przycisku opisanego jako "RESET" na obudowie carta... jednak ze względu na sposób połączenie przerzutników naciśnięcie przycisku RESET gdy cart jest włączony spowoduje jego wyłączenie, ponowne wciśnięcie włączenie, etc. A więc przycisk powinien być chyba opisany "toggle" ;-)

Cart miał zmasakrowany ów przełącznik, a także przerzutnik U3A nie posiadał układu resetującego go po włączeniu zasilania... zatem cartridge startował losowo. Dodałem układ reset (dorysowałem go również na schemacie), wymieniłem mikro-switch i cart zaczął działać prawidłowo :)

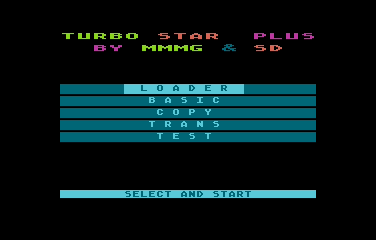

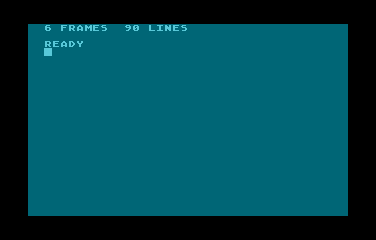

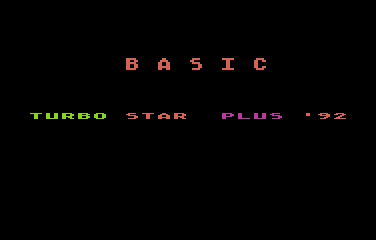

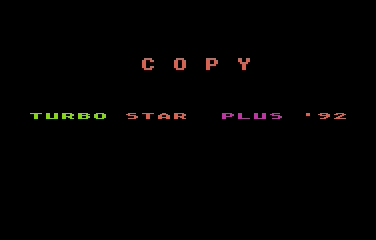

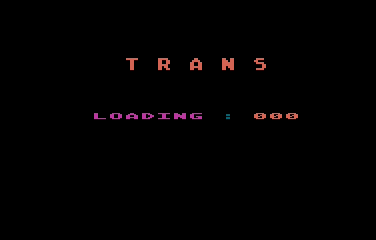

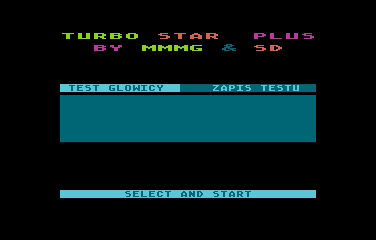

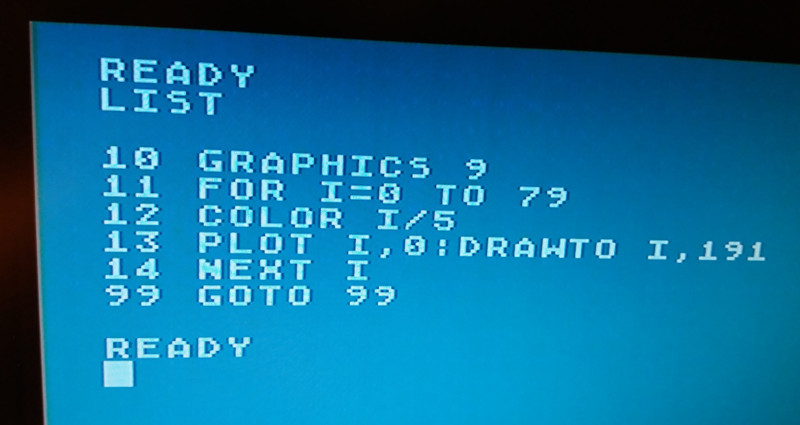

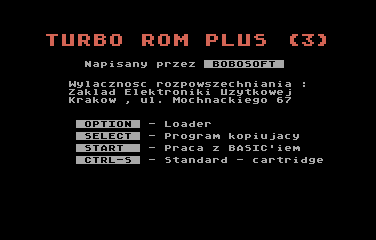

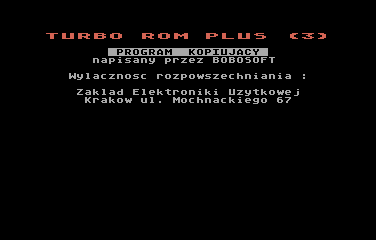

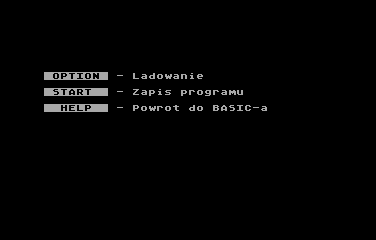

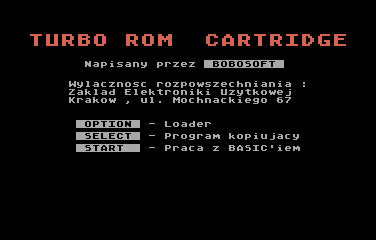

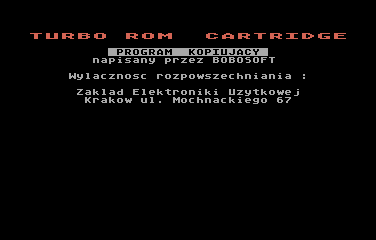

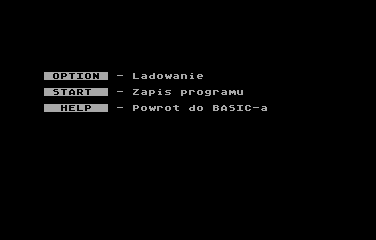

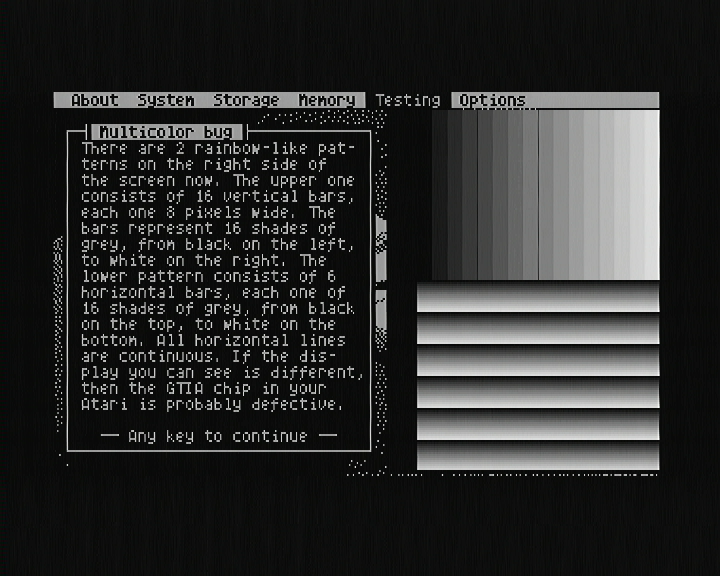

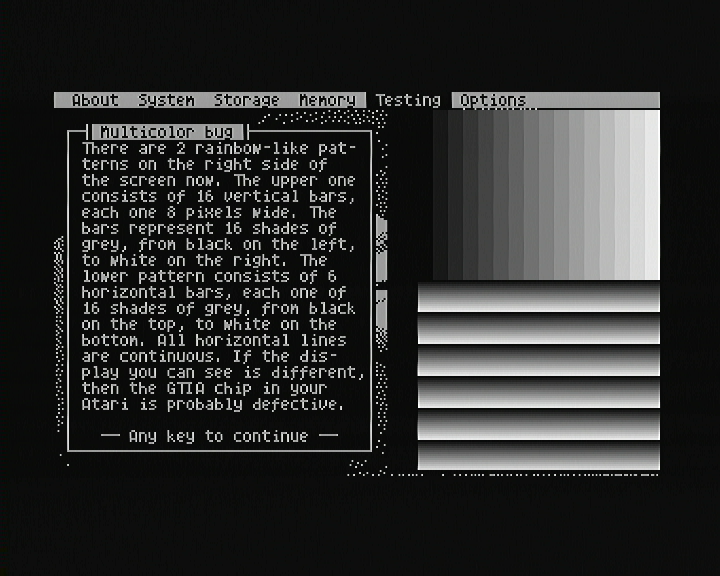

Co do samego oprogramowania... wyboru pozycji z menu dokonuje się klawiszem SELECT, wybraną pozycję uruchamia się klawiszem START... klawiszem OPTION dokonujemy włączenia/wyłączenia BASIC-a... (gdy tło zmienia kolor na jaśniejszy oznacza to wyłączenie BASIC-a). Generalnie aby uniknąć problemów polecam włączenie komputera z włączonym OPTION (odłączony BASIC).

System turbo jest o tyle nietypowy że do odczytu danych wykorzystuje linię PROCEED w gnieździe SIO (podłączoną do PIA), dokładnie tak samo zrealizowano to w przypadku systemu Turbo6000. Nie miałem niestety ani czasu ani możliwości aby na chwilę obecną przeanalizować format zapisu danych. Nie wiem czy jest zgodny z Turbo6000. Jeżeli ktoś będzie miał chęci i chwilę wolnego czasu, to przypominam że kasety zawierające nagrania z tego systemu (przynajmniej tak były opisane) można pobrać tutaj: Turbo Star Tapes.

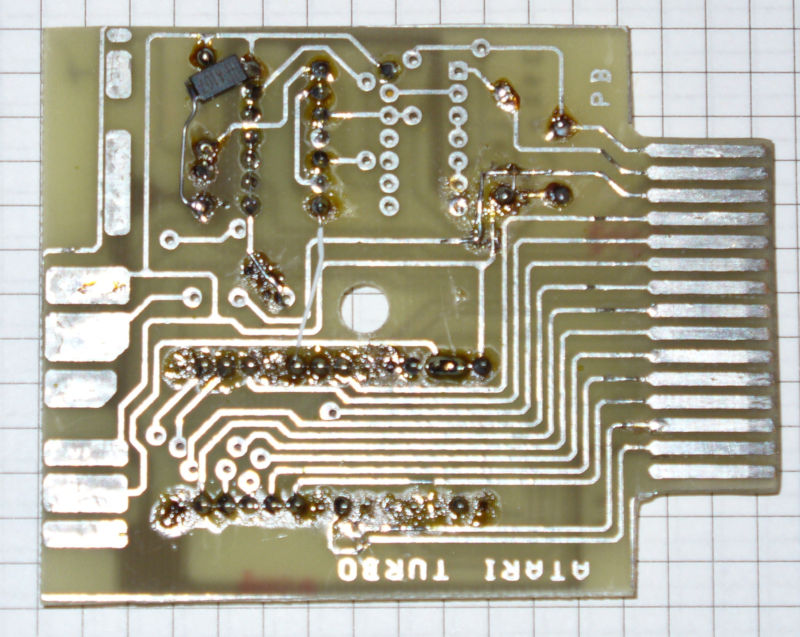

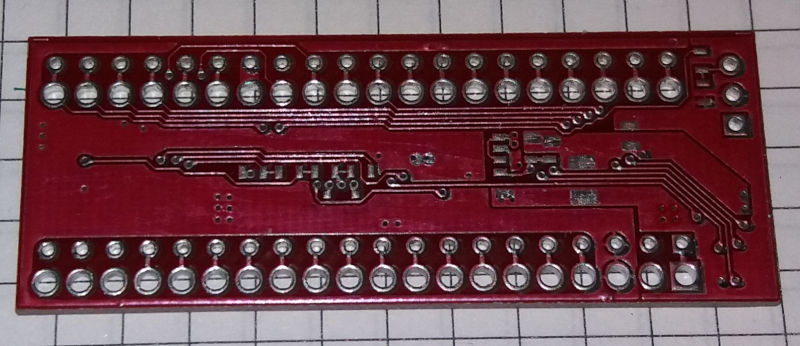

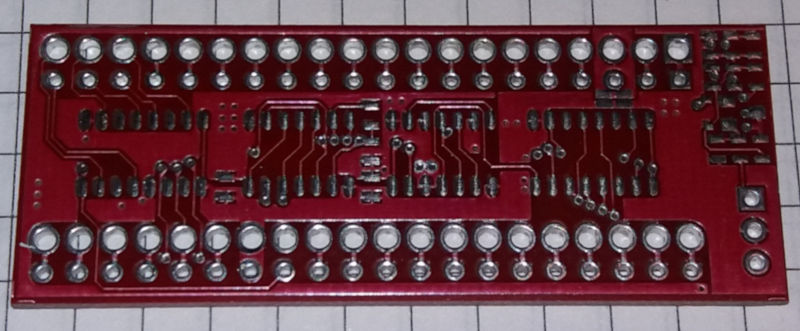

Na koniec prezentacja samego cartridge:

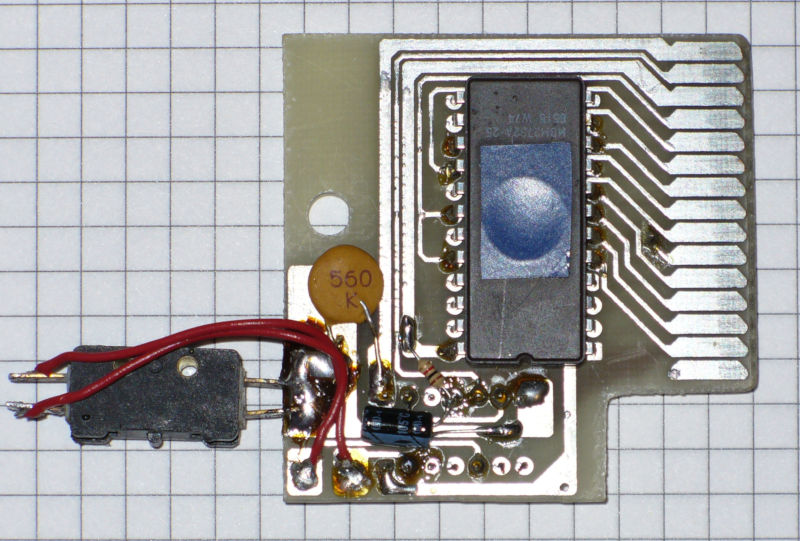

PCB, góra:

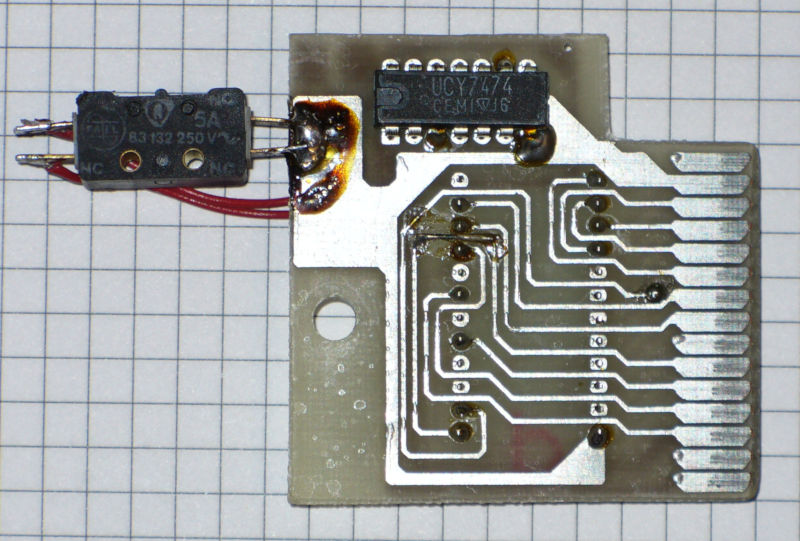

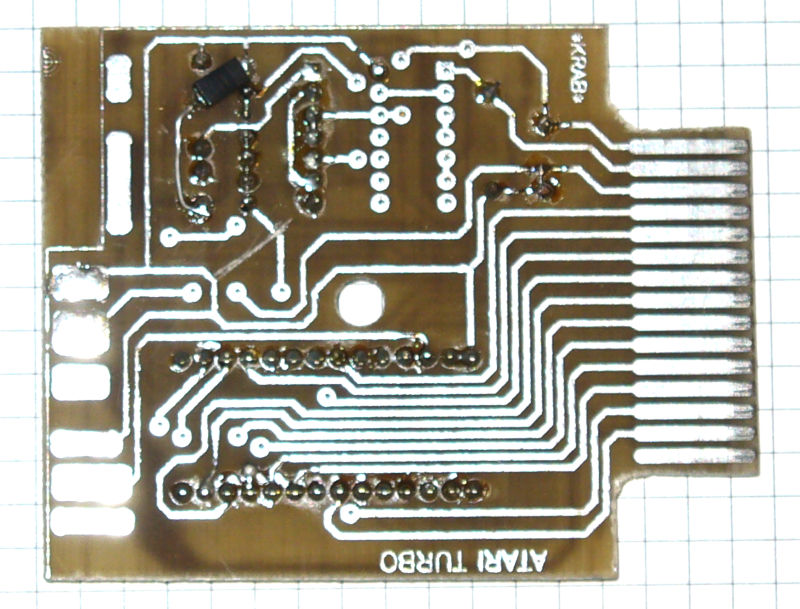

PCB spód:

ps) gdyby ktoś dysponował jakimiś bardziej rozbudowanymi materiałami na temat tego systemu turbo, tzn. może jakieś kasety z programami zapisanymi w tym systemie, może jakaś instrukcja, etc. nawet wspomnienia są cenne, jeżeli ktoś cokolwiek pamięta i zechce się swoimi wspomnieniami, myślami czy przebłyskami z przeszłości dotyczącymi tegoż systemu podzielić, byłbym bardzo wdzięczny za udostępnienie.

Na chwilę obecną dużo więcej o tym systemie nie powiem, ale po obrobieniu się z bieżących spraw nawarstwiających się w kolejce, być może wrócę do analizy tego systemu turbo i struktury jego nagrań i formatu danych, ale być może ktoś z ciekawości przyjrzy się temu nieco szybciej niż ja... (krótki, FUJI?) i jeżeli okazało by się że ten system nie ma zgodnego formatu danych z Turbo6000 to może niezastąpiony baktraaa przeanalizuje to i doda obsługę tego formatu do turgena? ;) Jeżeli nikt nie uczyni tego wcześniej przyjrzę się kodowi umieszczonemu w carcie, ale przyznam że wstępne oglądanie tego tylko mnie zniechęciło, straszny chaos tam panuje :P

Jak już wspominałem to był ostatni z cartów czekających w kolejce z obecnej serii, teraz zacznie się pojawiać w tym wątku to co znalazłem w magnetofonach dostarczonych mi przez uicr0bee. Nie wiem czy to będzie dla forumowiczów interesujące, bo to straszny bałagan i dłubanina ;) Ale udostępnię to oczywiście w ramach chęci zachowanie tego kawałka historii chociażby w sieci.

EDITED@2025.08.13: http to https links updated.

.png)

.png)