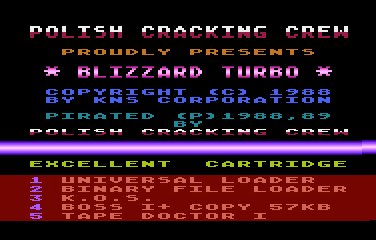

Hej!

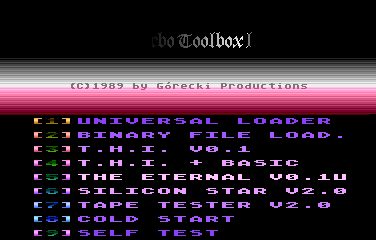

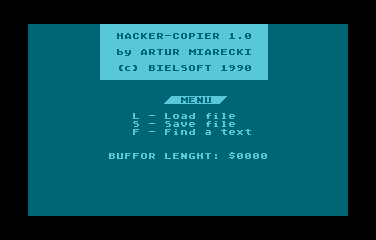

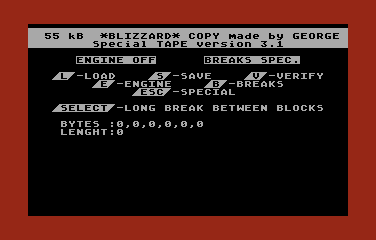

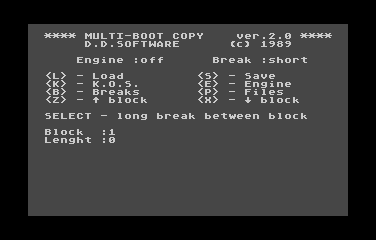

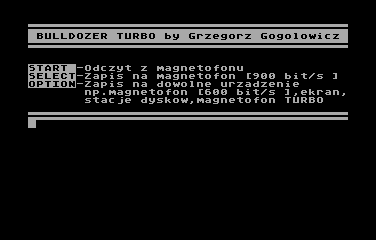

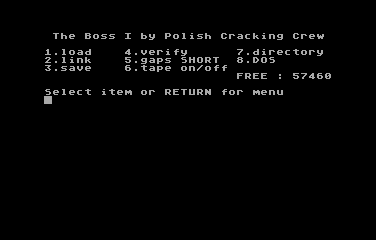

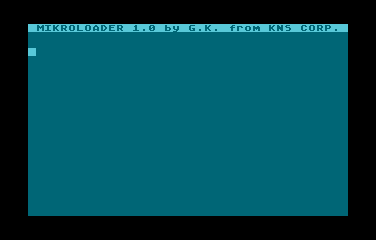

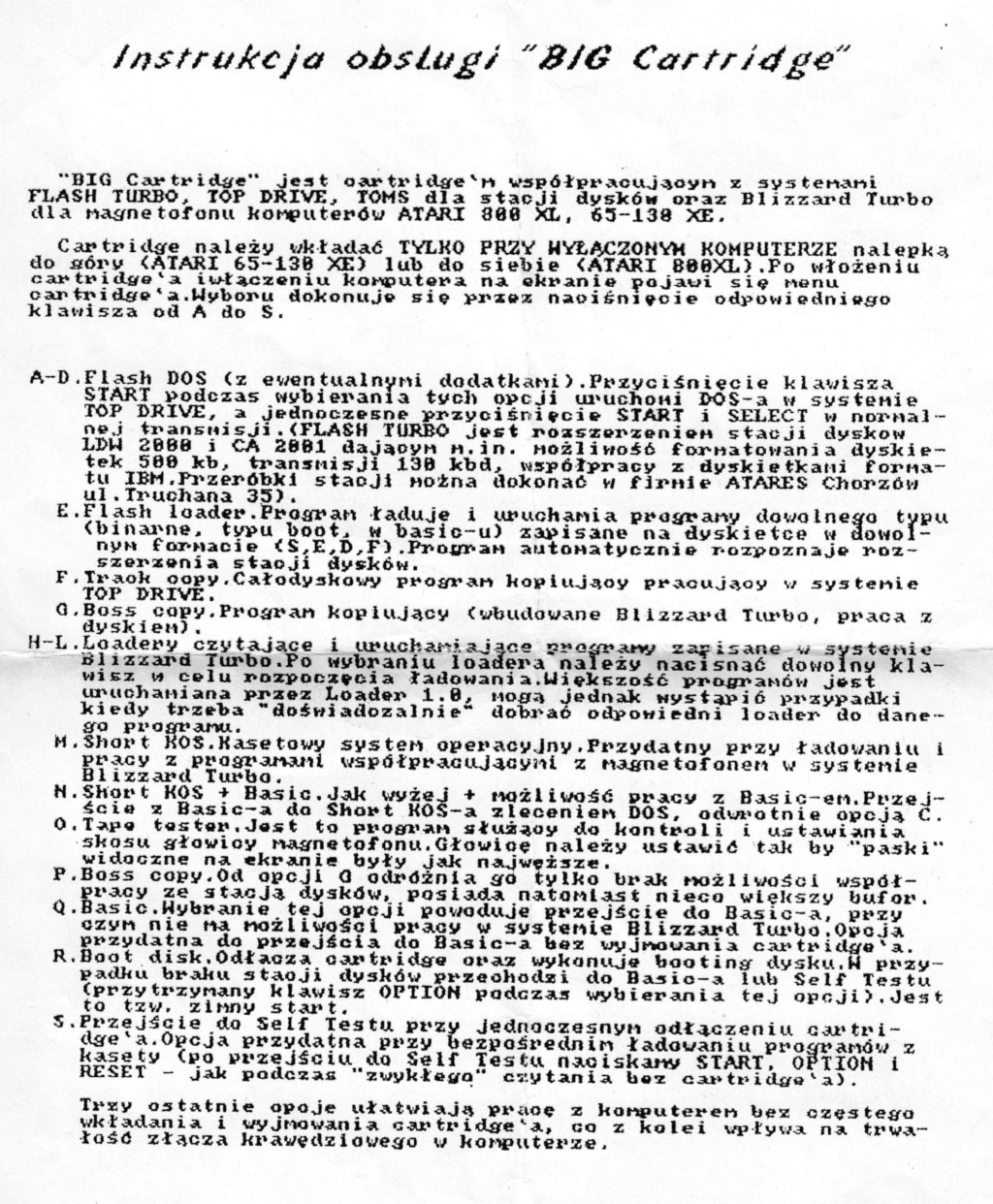

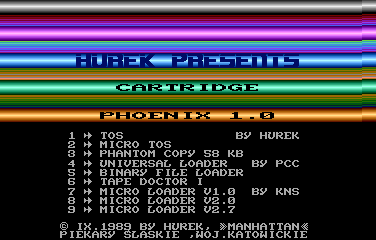

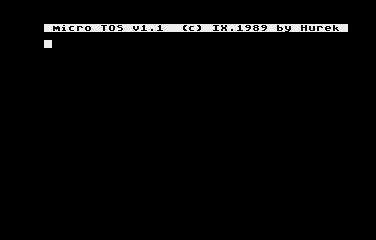

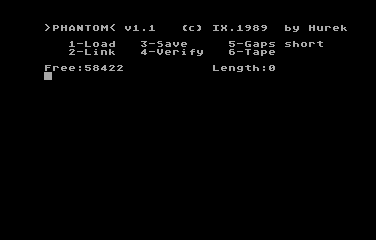

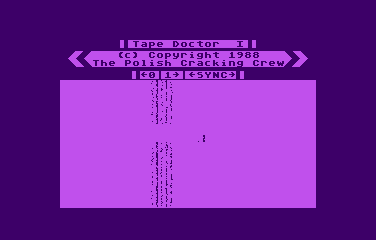

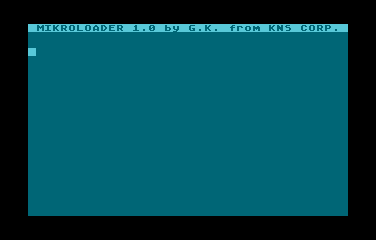

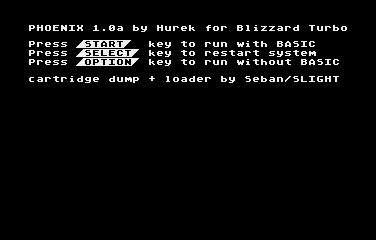

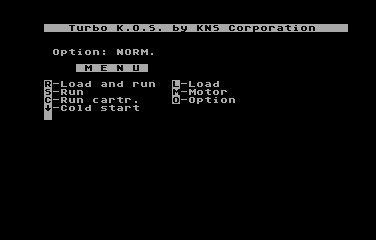

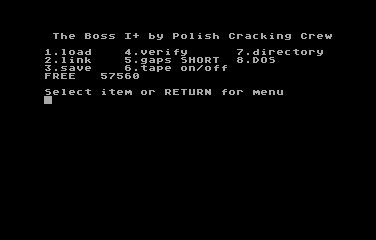

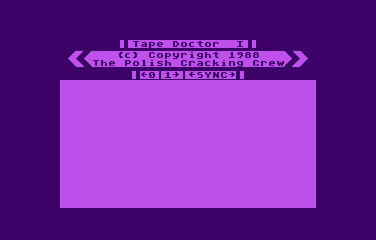

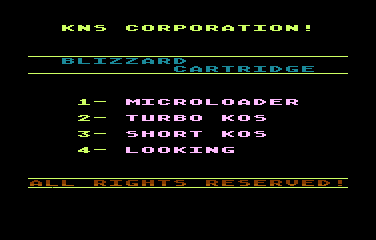

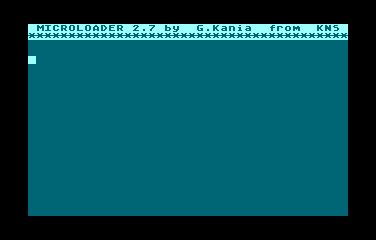

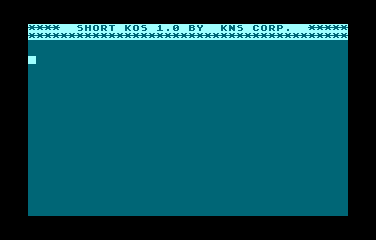

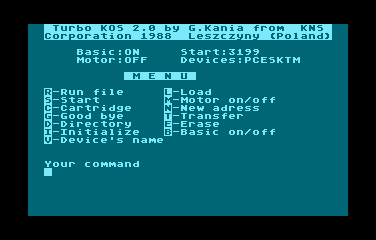

Na koniec Blizzardowej serii zostawiłem jeden z cartów który zalegał w moich zbiorach już od dłuższego czasu... w pudełku cartów od uicr0bee zapasy blizzardów się skończyły więc myślę że to będzie taki ciekawy akcent na koniec tej serii cartów ;) Cart to oczywiście pirat/klon nosi nazwę "Excellent Cartridge" i zawiera dwa zestawy oprogramowania przełączane ręcznie za pomocą przełącznika znajdującego się na obudowie carta... nie wiem kto wykonał tą wersję carta... ale zawartość (szczególnie jednej połówek) powoduje że pojawia mi się uśmiech na twarzy ... a to z tego powodu że soft który został umieszczony w carcie został przygotowany przez grupę crackerską "Polish Cracking Crew", osoby z tej grupy otwarcie podpisały swoje dzieło, opatrując jest ciekawą i kolorową planszą tytułową, umieszczając informacje o tym że jest to wersja "piracka", a do kompletu za co należy im się "szacun" (za przestrzeganie kodeksu crackerskiego) ... mianowicie pozostawili oni wszelakie informacje o autorach oryginalnego software! To jeden z niewielu pirackich/klonowanych cartów w których nie usunięto informacji o autorach programów zawartych w carcie :) A to wszystko prezentuje się tak..

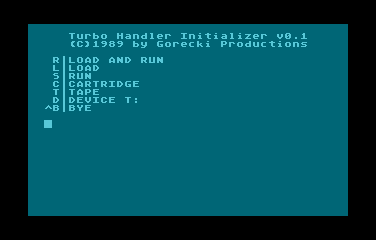

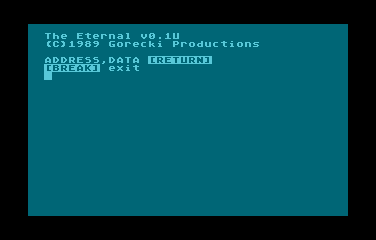

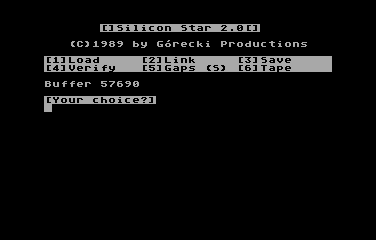

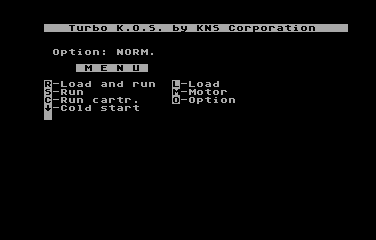

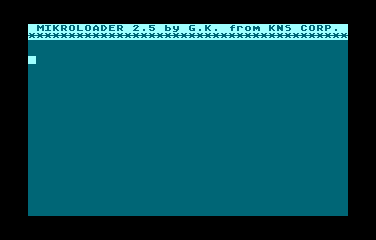

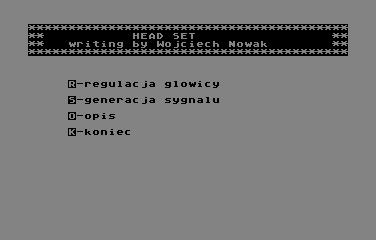

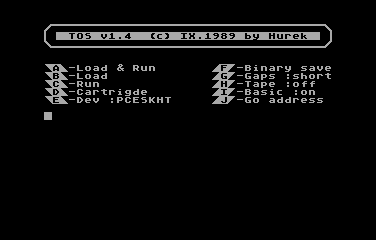

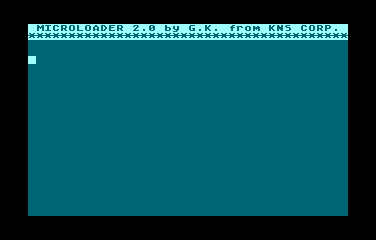

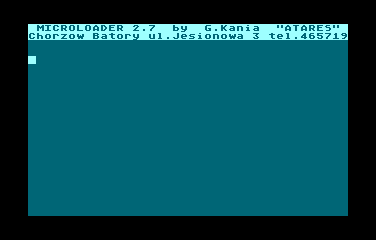

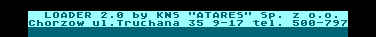

Dzięki takiemu zachowaniu się ludzi z "Polish Cracking Crew", możemy się dowiedzieć kto był autorem loaderów, Turbo KOS-a, oraz w jakich latach wszystko to powstało... prawdę mówiąc byłem zaskoczony widząc rok 19981988! Do tego pojawia się informacja o tym że KNS prawdopodobnie był zlokalizowany w miejscowości Leszczyny, czyli jakieś ~50km od Chorzowa, w którym to mieścił się "Atares".

To również pokazuje że "Polish Cracking Crew" jest chyba jedną z najstarszych grup crackerskich w Polsce! Czy ktoś z forumowiczów wie coś więcej o ich produkcjach, release-ach, etc? Przyznam, że widziałem naprawdę niewiele programów/release-ów podpisanych przez tą grupę... natomiast jeżeli się coś trafiło, to było to naprawdę coś na dobrym poziomie :) A może ktoś ma jakieś informacje/wiedzę o tej grupie? Zasługują na wpis na atariki, jednak wiedzy jakiejkolwiek o nich mi brak :(

Nie przedłużając już dłużej mogę zaprezentować tutaj:

1) zawartość pamięci EPROM:

a) cały 16KB obraz: excellent_cart.bin.7z

b) 8KB obraz zawierający tylko "Excellent Cartridge": excellent_part1.bin.7z

c) 8KB obraz zawierający tylko "Blizzard II Cartridge": excellent_part2.bin.7z

podzieliłam oryginalny obraz na dwie części, gdyby ktoś zechciał wykonać sobie tylko i wyłącznie prosty 8KB cart lub też jakąś większą składankę.

excellent_cart.bin:

MD5 : 8306216e226efef4de6f5fdf126f8ddd

SHA256: 6a287639167e7b12a494c4626dbf9cf1b991934fd338e13677bb0135f9e403df

excellent_part1.bin:

MD5 : 90b11e41d87eb55481325c56ec273c93

SHA256: cd78831a8e91c3e5dca99a728abd4f3ff608b046838986bc9a2b2a15d8fcd7bf

excellent_part2.bin:

MD5 : 9031e42f0e7a859bc5539a61985d1a7e

SHA256: 3a6166ba331149f49446909f4320a2a38e743024296ef2483341c592d67fdf77Pewnie niektórzy zastanawiają się po co z takim uporem maniaka dokładam do każdego pliku te sumy MD5/SHA. Pomijając nawet możliwość weryfikacji autentyczności/poprawności pliku, jest jeszcze jeden powód, o którym parę linijek niżej, a teraz już pora na:

2) wersja XEX dająca się uruchomić spod DOS-a lub dowolnego loadera plików binarnych: excellent_cart.xex.zip

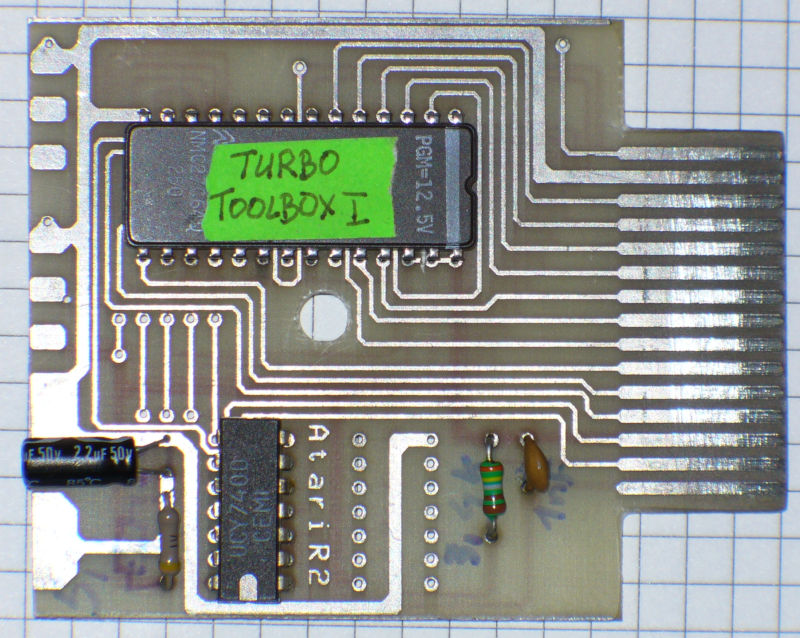

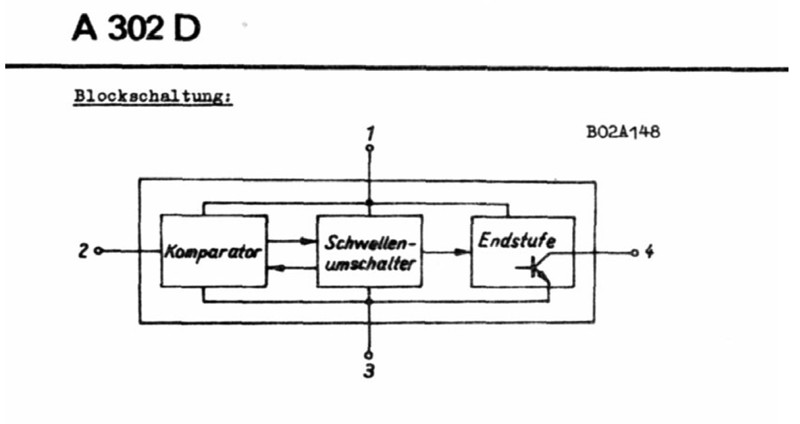

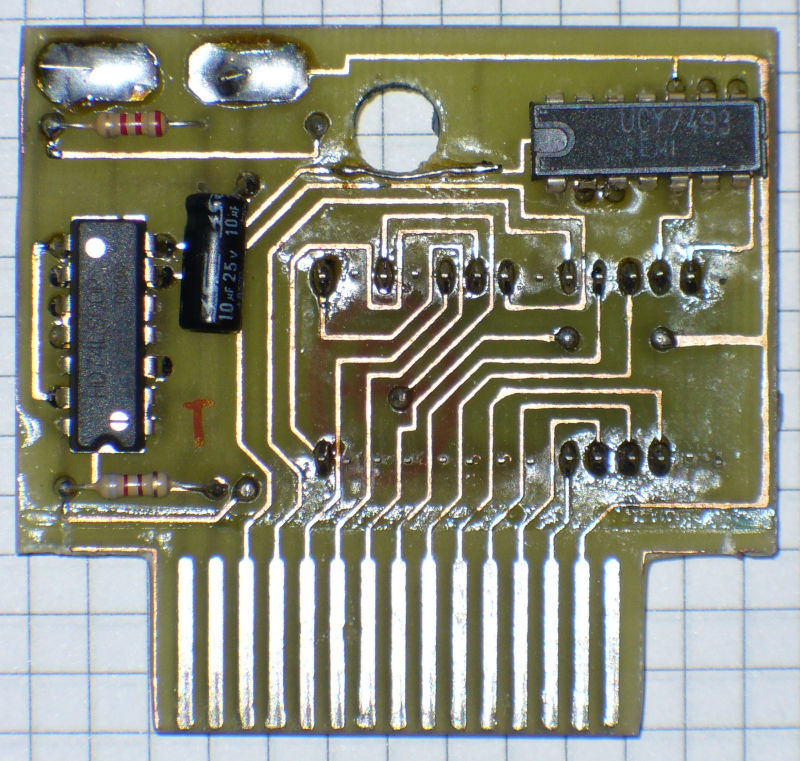

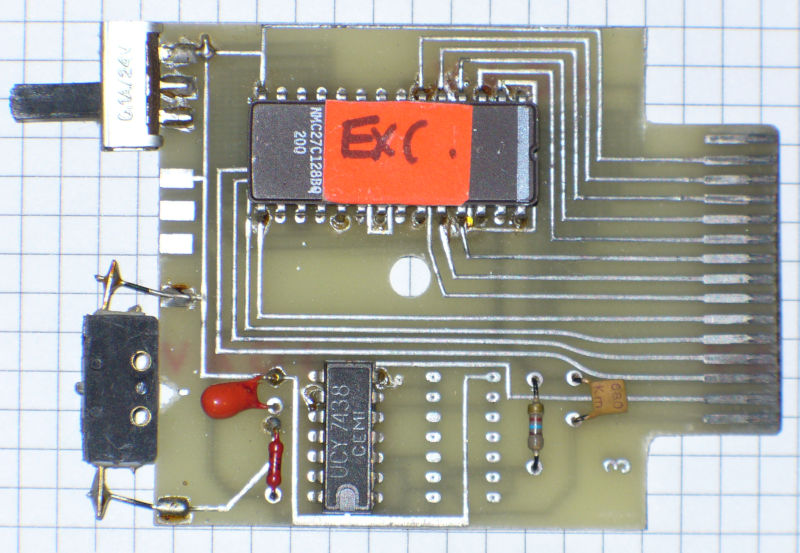

3) Schemat: wektor (PDF), raster color (PNG), raster grayscale (PNG).

Jest to standardowa konstrukcja tego typu carta, mapowany jest w obszarze $A000-$BFFF, z możliwością programowego odłączenia przez dowolne odwołanie (odczyt/zapis) do dowolnej komórki z przedziału $D500-$D5FF.

Cartridge zawiera przełącznik umożliwiający zmianę staniu linii A13, a co za tym idzie wybór jednej z połówek pamięci EPROM widocznej w obszarze $A000-$BFFF, co skutkuje wyborem jednego z dwóch 8KB obszarów mapowanych w przestrzeni adresowej Atari (Pamięć EPROM ma pojemność 16KB).

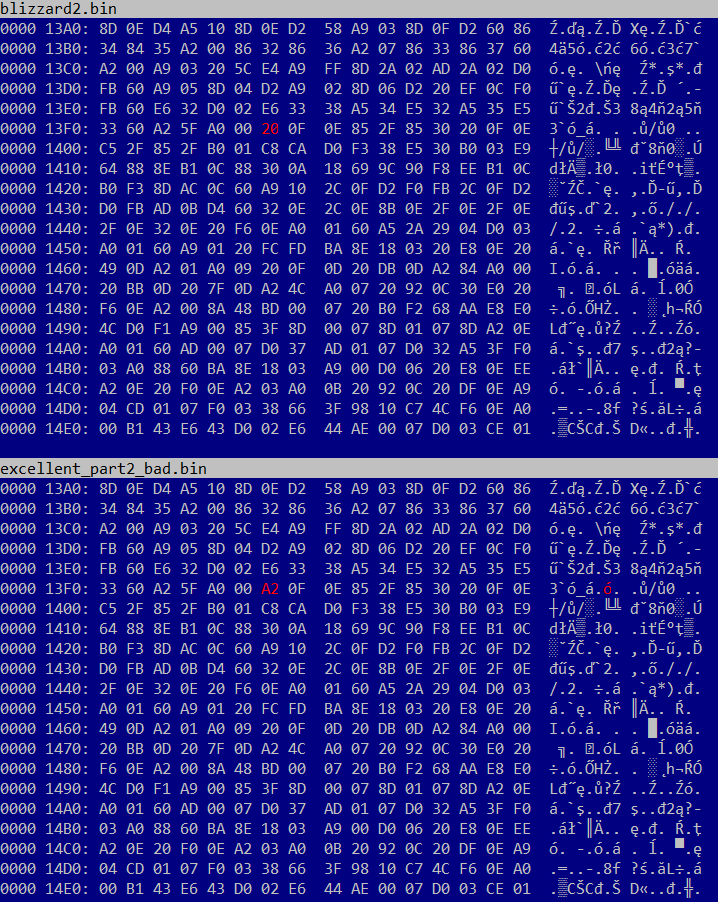

Dodatkowo w cartridge zawarto sprzętowy "układ zabezpieczenia antypirackiego". identyczny z tym umieszczonym w BIG 2.0 by KNS - Blizzard Cartridge. Postanowiłem więc sprawdzić czy faktycznie w tych zestawach oprogramowania sprawdzany jest ów bit D6. Tym razem jednak jakoś nie miałem siły grzebać w kodzie, a dodatkowo miałem chwilę czasu aby pobawić się na rzeczywistym hardware, więc uruchomiłem przygotowany przeze mnie plik XEX i przetestowałem wszystkie loadery, KOS, kopiery (bez zapisu danych). Wyglądało na to że działało wszystko oprócz SHORT KOS z drugiego zestawu oprogramowania... który to zupełnie ignorował blok zawierający nazwę... pomyślałem więc... aha... znowu akcja "anty-pirat"... ale dziwne że tylko w "short KOS". Przypomniało mi się że wcześniejszy cart "Blizzard II" przecież miał identyczny zestaw oprogramowania, i tam "short kos" działał, a więc szybkie sprawdzanie MD5/SHA ... różnią się... potem oświecenie... no tak... "Blizzard II" to pirat z usuniętymi napisami... więc jak funkcje skrótu miałby dać taki sam wynik... różnica w zawartości plików przecież. No to szybki test na rzeczywistym carcie, wcześniej "bus analyzer" aby sprawdzić czy D6 jest OK. Wszystko OK, widać że układ działa... ale short KOS nadal nie... to sobie myślę... o ciekawostka... więc pozostaje jedynie opcja porównania tego kodu oraz tego co siedzi w Blizzard II... szybko wyszło na jaw gdzie są różnice... tak jak przypuszczałem... większość różnic to zmiany napisów... (w excellent cart pozostały oryginalne)... ale jedno miejsce i jeden bajt różnicy...

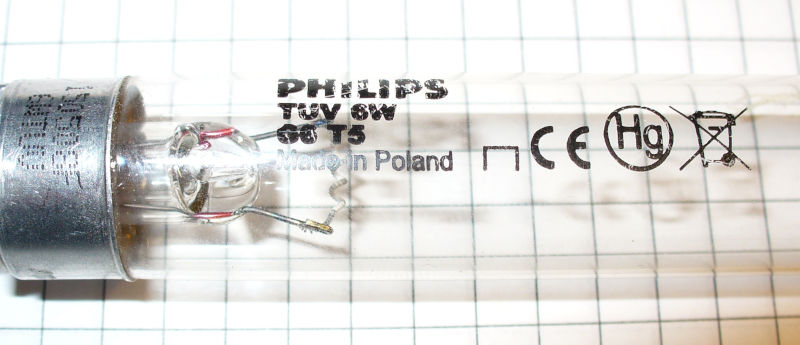

i po szybkiej analizie okazało się że ten bajt różnicy, to przekłamanie w kodzie które uszkadza kod short KOS-a właśnie w taki sposób że nie potrafi on odczytać poprawnie bloku danych... poprawiłem bajt na właściwy, kod już był poprawny short KOS zaczął działać :) Myślałem że bajt uszkodził się podczas odczytu/dumpowania carta... wyprułem więc EPROM z PCB, i zamiast standardowej bezinwazyjnej metody dumpwania z poziomu QMEG-a... EPROM powędrował do programatora... tam się okazało że jego zawartość jest uszkodzona, ten jeden bajt fizycznie ma zmienioną wartość już w pamięci EPROM. A więc uszkodzenie nastąpiło albo już na etapie produkcji, albo co bardziej prawdopodobne z wiekiem ładunek z pamięci EPROM się zaczął ulatniać... i z $20 wyszło $A2 a więc:

było: %00100000

jest: %10100010co może sugerować że ładunki z tej celi EPROM już "odparowują" z powodu wieku pamięci (pojawiają się dodatkowe "1") lub jakichś innych uszkodzeń.

Oczywiście tutaj zamieściłem już poprawione wersje plików i wygląda na to że całe oprogramowanie działa obecnie poprawnie.

I teraz moja prośba do zainteresowanych tematem... gdyby ktoś z was miał identyczne carty, albo z identyczną zawartością w miarę możliwości prosiłbym o dump i policzenie MD5/SHA celem porównania, a co za tym idzie weryfikacji poprawności dumpów, które wykonałem i które udostępniam. Jak pokazuje ten przykład, nie mamy żadnej gwarancji że po latch zawartość pamięci EPROM jest poprawna i nie przekłamana... jak pokazał ten przypadek, po tylu latach przekłamania zawartości nie są rzadkością i widać że trzeba to jakoś weryfikować, chociażby poprzez porównanie zawartości z drugim identycznym egzemplarzem, ew. podobnym (np. z podmienionymi napisami). Jeżeli będą uszkodzone większe fragmenty kodu ręczna naprawa może być niemożliwa... tym razem się udało bo uszkodzony był jeden bajt... nawet z kodu wynikało co tam naprawdę powinno być... ale domysły udało się to zweryfikować w 100% dzięki wcześniejszemu dumpowi "Blizzard II"

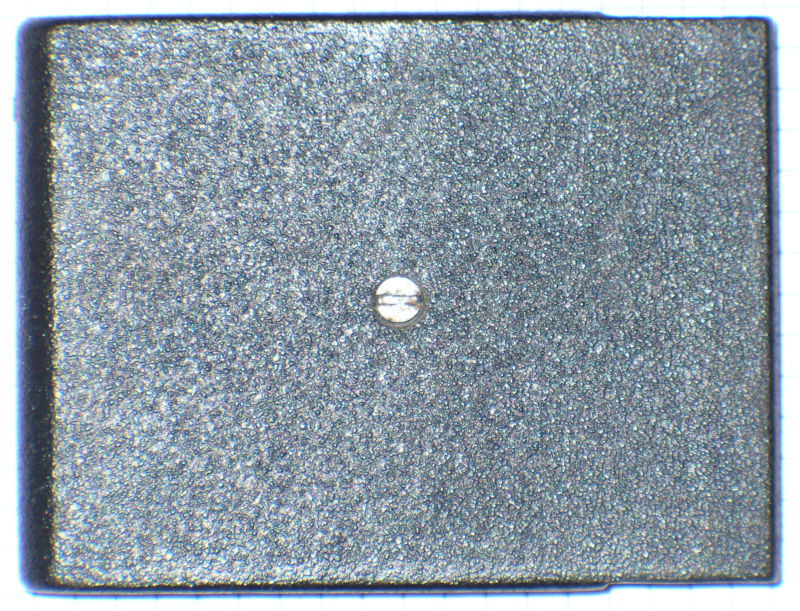

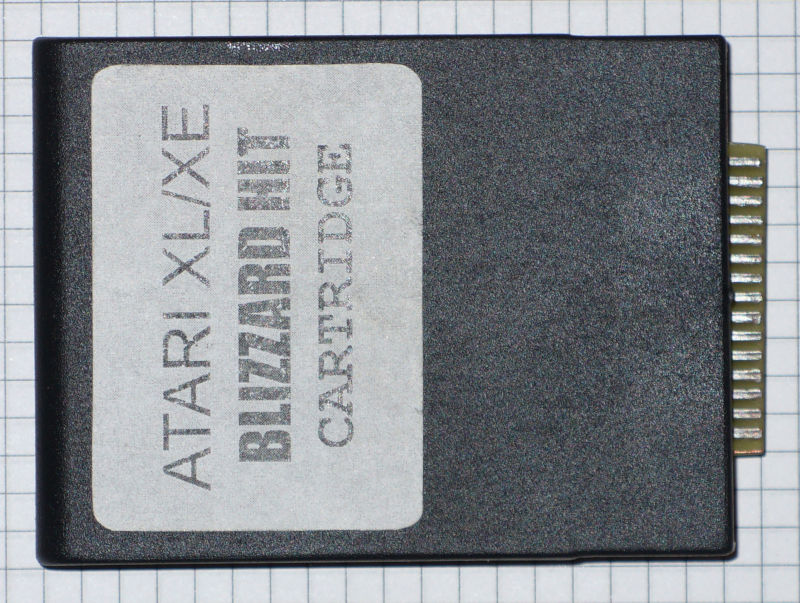

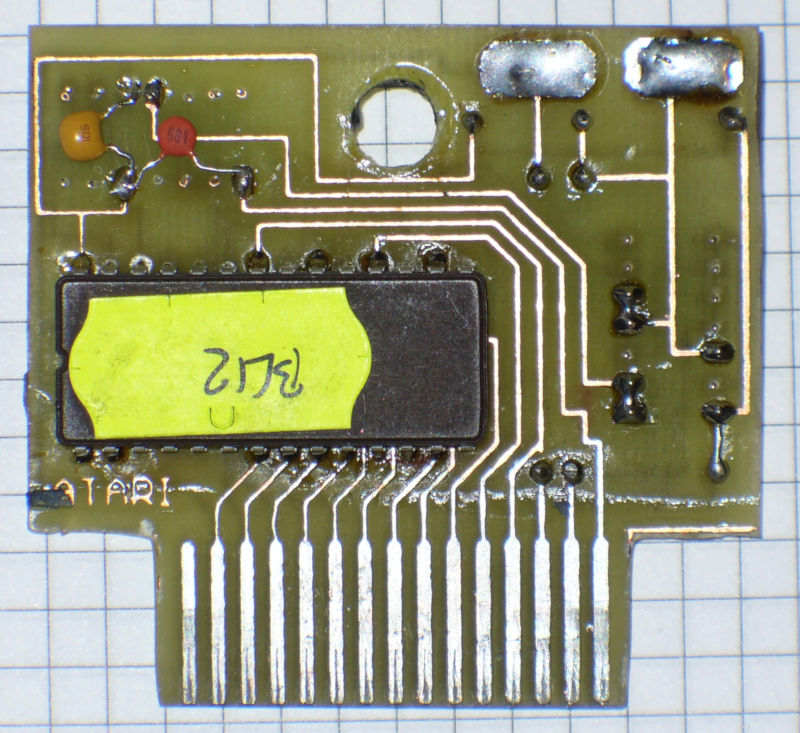

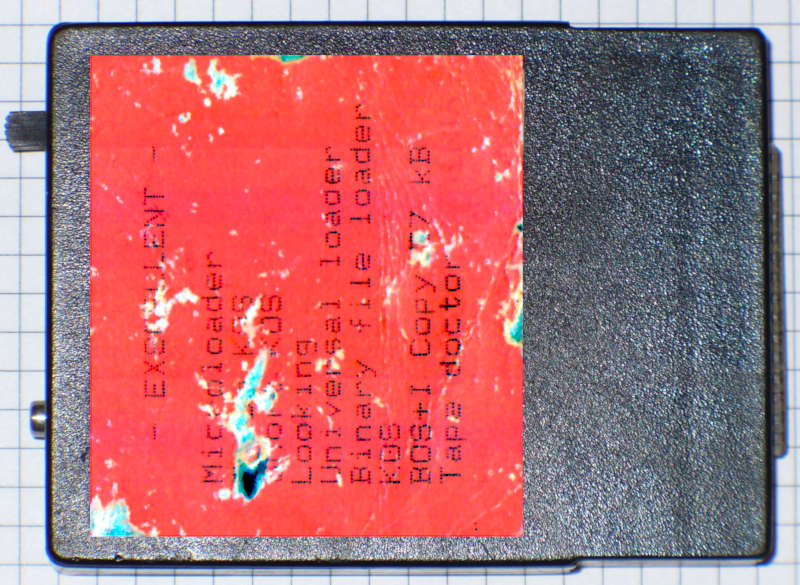

Na sam koniec jak zwykle prezentacja carta ( naklejka na tym zdjęciu została trochę "podciągnięta", ponieważ na zdjęciu nie było nic widać z napisów. Teraz wygląda to aż nienaturalnie, ale chociaż widać resztki wydruku z drukarki 9-cio igłowej ;-])

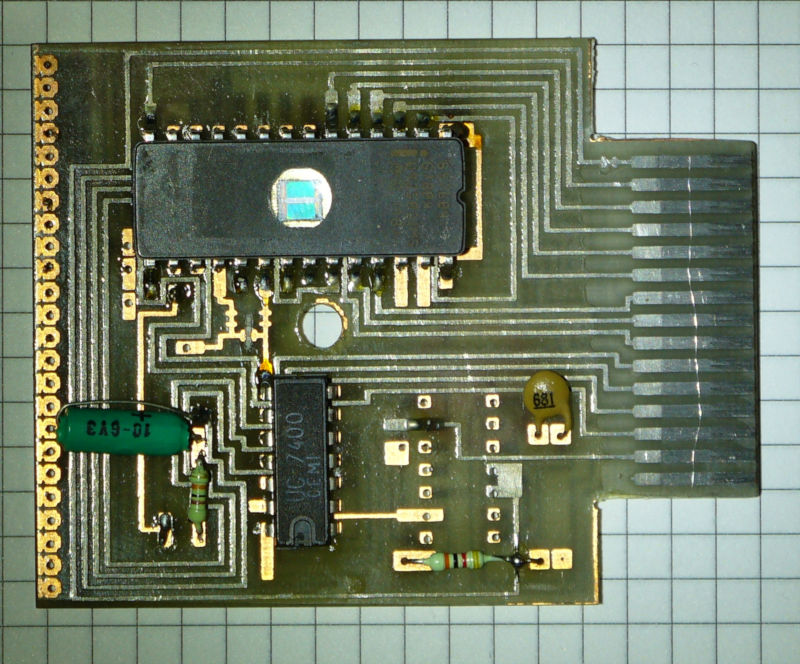

PCB góra:

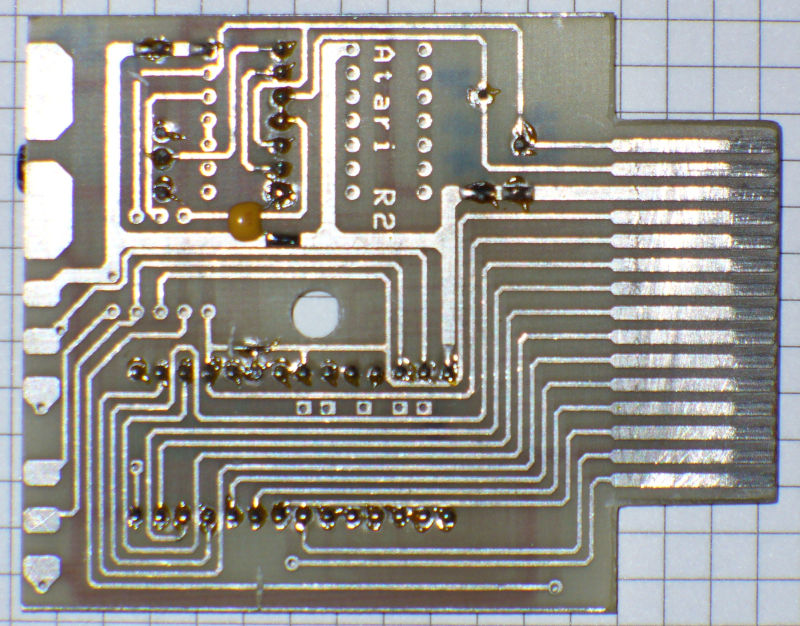

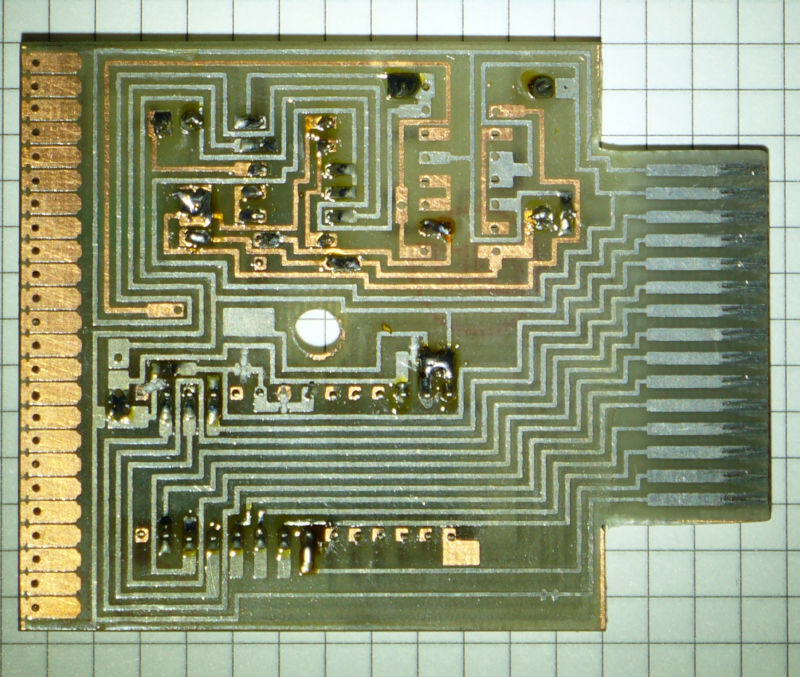

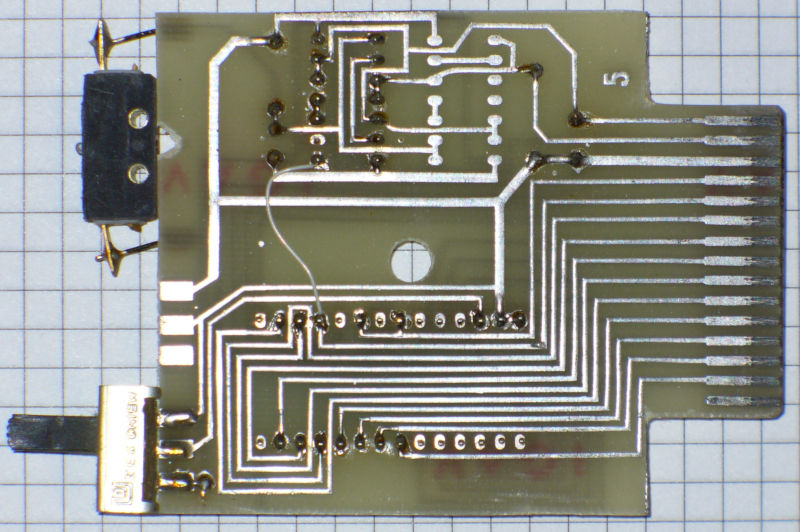

PCB doł:

ps1) Oczywiście ten cart to mógł być piracki klon pirackiej edycji wypuszczonej przez "Polish Cracking Crew" :D

ps2) Tym postem kończę opisywanie cartów Blizzarda (przynajmniej na jakiś czas, bo zapasy z tej serii w kolekcji uicr0bee zostały wyczerpane a i ja więcej cartów blizzardowych w swoich zapasach nie posiadam). Pozostało kilka kartów dla innych systemów, a potem trochę zacznę opis tego co znalazłem w magnetofonach od uicr0bee.