Hej!

pancio.net napisał/a:A możesz opisać jak odpalić GBS-8200 z CBS-Control. Może tez się pobawię.. mam 800 XL z NTSC i wolne VBXE

W moim wypadku wyglądało to tak:

Hardware:

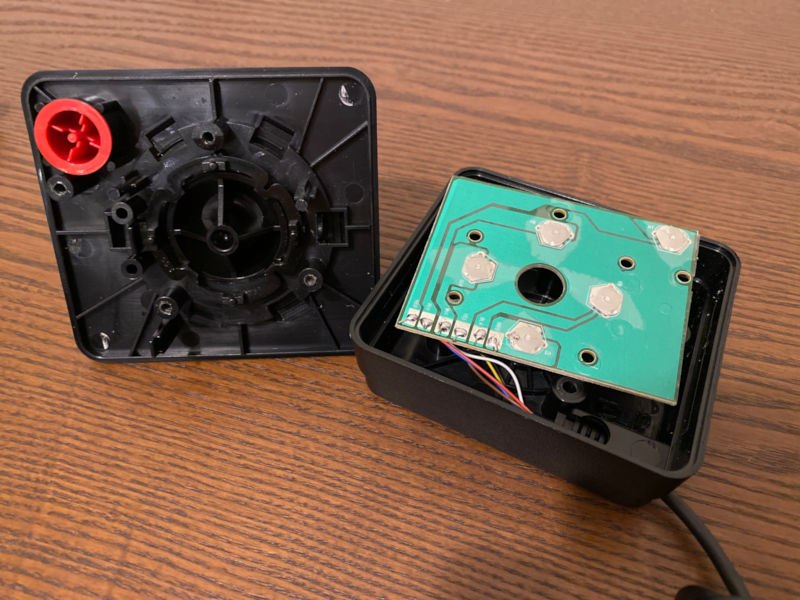

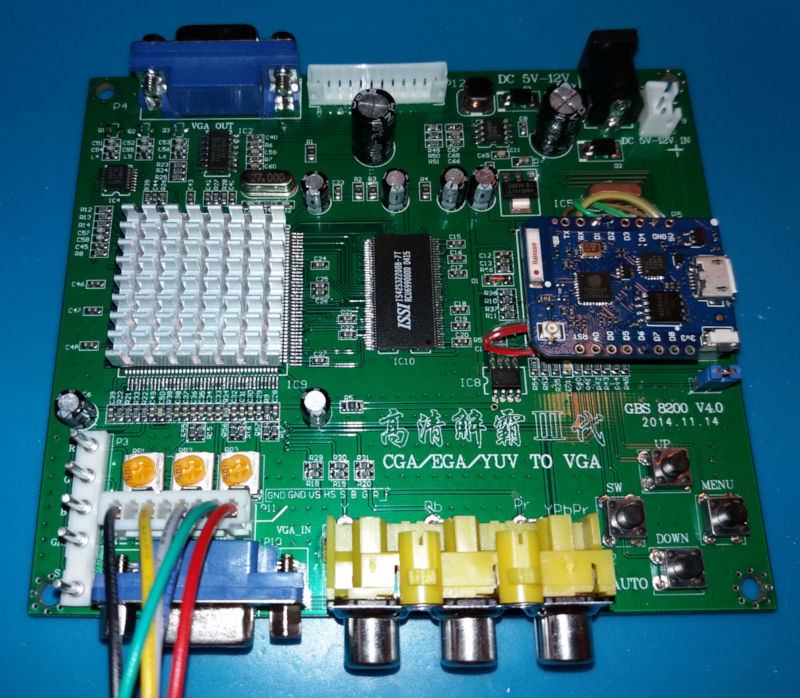

- GBS-8200 v.4.0

- moduł WeMOS D1 mini pro (w/g autora softu działa sprawdzają się różne, również WeMOS D1 mini (bez pro).

Ja wolałem nie eksperymentować i kupiłem wersję bardziej rozbudowaną "pro" (z większym flash, 16MB zamiast 4MB, oraz "chip antenna" na PCB, a także z bridge UART--->USB od SiLabs (CP2104) zamiast chińskiego CH340). Może w przyszłości (jak będę to w jakąś obudowę zamykał) podmienię moduł na ten tańszy WeMOS D1 mini.

Moduł WeMOS D1 mini pro kupiłem na znanym portalu aukcyjnym za jakieś 32zł, ale WeMOS D1 mini są po ~16zł.

Soft: Linux Debian 10.4, Arduino IDE 1.8.13 (dla Linux), GBS control z GitHUB: GBS Control

Instrukcja podłączenia WeMOS D1: Build the Hardware.

Trzeba podłączyć 5 kabli zgodnie z opisem, czyli SCL, SDA, GND, DEBUG_PIN i zasilanie.

Gość opisuje że można zasilać z 3.3V które generuje przetwornica na GBS-8200, ale że to nie jest "zalecane" rozwiązanie. Można więc zasilać GBS-8200 z zasilacza 5V i z te 5V podłączyć go WeMOS D1. Ja zrobiłem inaczej, bo bałem się że kiedyś przez przypadek podłączę Zasilacz 12V do płytki GBS-8200 (co jest dozwolone) ... ale to 12V podłączone do WeMOS D1 raczej by mu dobrze nie zrobiło, więc dołożyłem dodatkowy stabilizator 5V który robi 5V dla modułu WeMOS D1.

UWAGA: należy pamiętać aby koniecznie podłączyć ten "DEBUG PIN" do linii D6.

Kompilacja i kroki niezbędne do jej wykonania są opisane tutaj: Software Setup

Wymagane biblioteki (ESPAsyncTCP, ESPAsyncWebServer) zassałem poprzez "git clone".

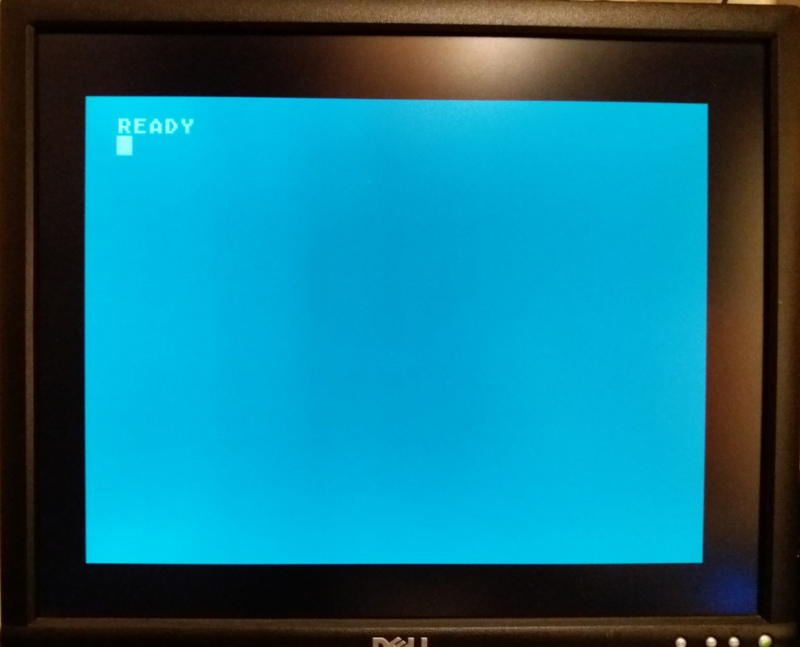

Po zaprogramowaniu modułu (może zostać zaprogramowany wcześniej, przed wlutowaniem go w GBS-8200) gdy się on "zbootuje" tworzy on Access Point WiFi na widoczym APN: "gbs control". Hasło to "qqqqqqqq" (8 liter "q", są hardcodowane w kodzie, można więc zmienić). Ja po prostu zmieniłem konfigurację tak aby WeMOS się łączył do mojego AP (można to zrobić z poziomu jego interface WWW wybierając opcję z Menu "System" ---> "Connect to WiFi Network", będąc podłączonym do niego gdy jest jeszcze Access Pointem w początkowej konfiguracji).

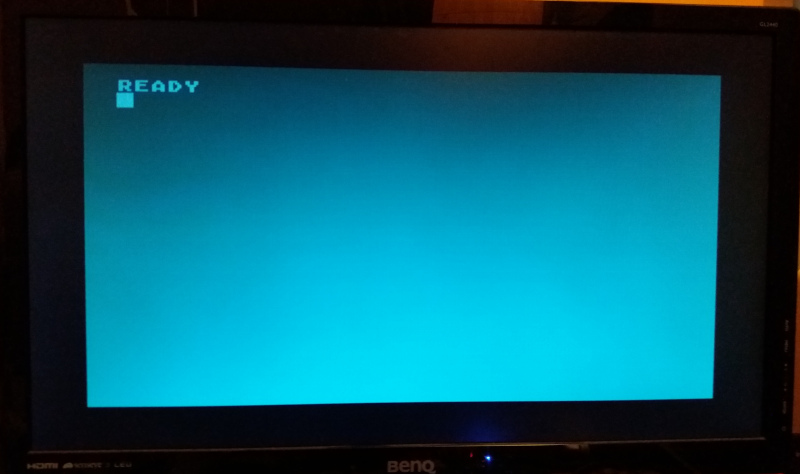

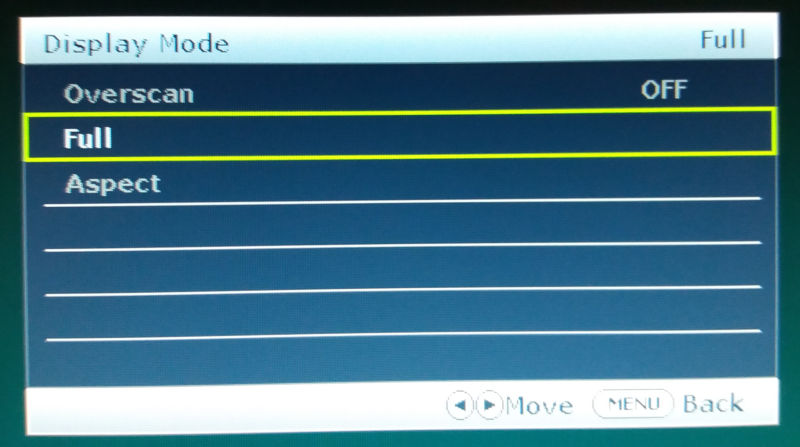

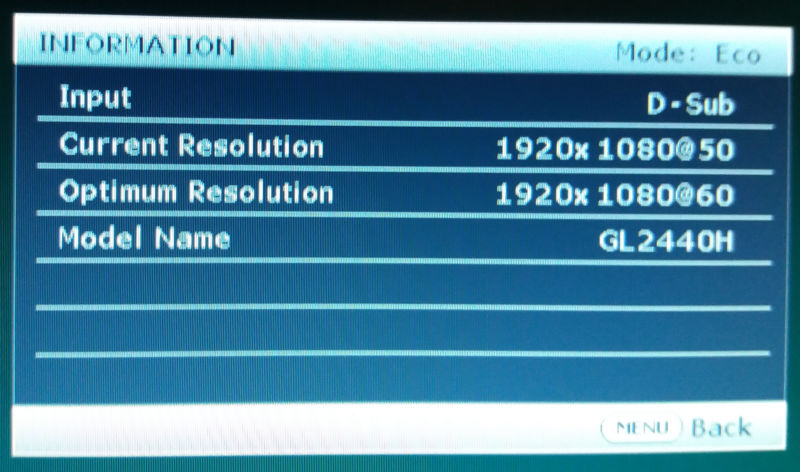

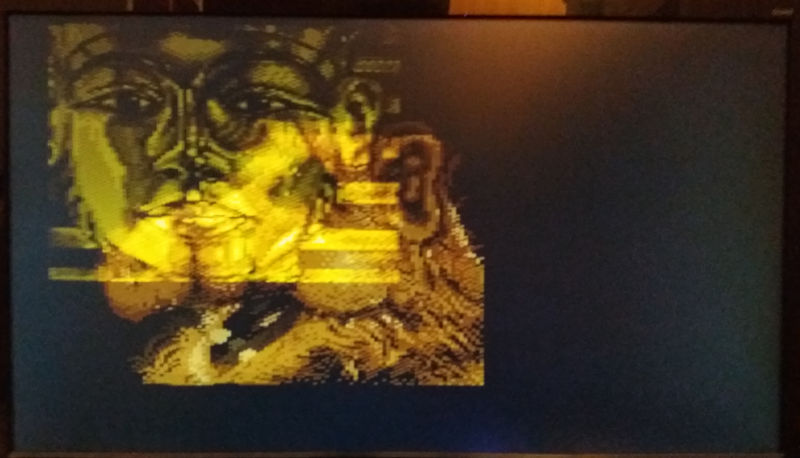

Tak jak pisałem wcześniej mój Dell nie wspiera trybu 50Hz, a domyślnie gbs-control nie będzie robił frame rate conversion, trzeba więc w menu gbs-control przestawić na "force PAL 60Hz", i potem koniecznie należy wybrać rozdzielczość (chyba musiałem wybrać 1280x960 albo 1280x720 w przypadku mojego DELL-a), w przeciwnym wypadku gbs-control nadal generował obraz 50Hz (pewnie błąd w obsłudze menu)

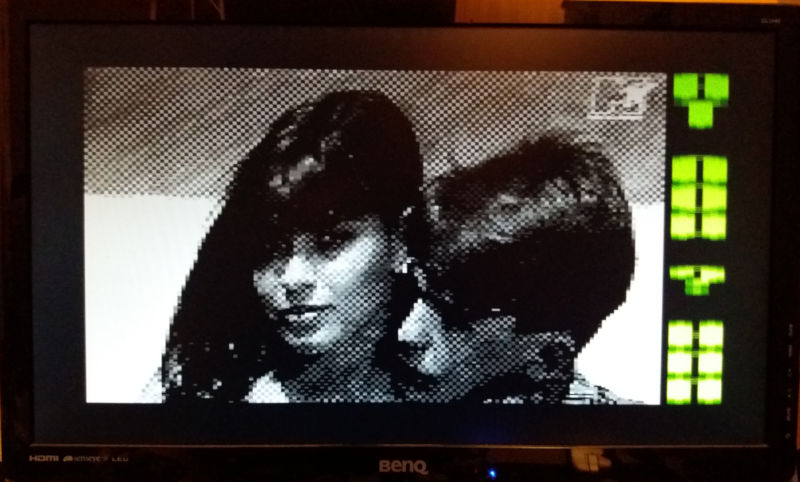

Zrobiłem również screen-shoty z web-interface tegoż softu, może ktoś będzie chciał zobaczyć jak to wygląda:

Presets, Picture Control, Enhancements, Preferences, Development, System

Interface ma jakieś swoje "zaciachy" i chwile słabości (korzystałem z przeglądarki Fire Fox na komputerze). Całkiem możliwe że da się tego sensownie używać również z poziomu przeglądarki w telefonie komórkowym, ale tego nie sprawdzałem.

Gdyby potrzebny był jakiś bardziej szczegółowy opis, tzn. jakieś logi, screeny z kompilacji, jakieś zrzuty z konsoli to daj znać. Nie wiem czy poziom szczegółowości jest wystarczający, ale teraz jak to czytam i robiłem to wcześniej to wydaje mi się że wszystko co istotne napisałem.

A i na koniec... kabel łączący GBS-8200 z VBXE, użyłem tego co było w komplecie... czyli zwykłych nieekranowanych przewodów i złącza P11. Podłączyłem GND, R, G, B, a composite sync z JIL do wejścia "S". Nie dokładałem żadnego rezystora 100ohm pomiędzy sync (S) a GND jak sugeruje opis na GitHub (sekcja Troubleshoting: No Picture? "~100 Ohm resistor to ground on Sync-in is installed?")

Ostatnia uwaga... jeżeli ktoś nie ma komputera z Linux-em, to można wszystko pewnie zrobić i pod Windows, ale mnie zniechęciło że aby pobrać soft do Arduino na Windows musiałbym użyć win10 i dodatkowo udać się do sklepu MS aby pobrać aplikację... w tym momencie powiedziałem... nie dziękuję.

Jeżeli ktoś nawet ma Win10 ale nie chce się bawić w pobieranie czegokolwiek ze sklepu MS, a nie ma możliwości zainstalowania Linux-a to całą operację bez problemu można również wykonać na Linuxie odpalonym pod VirtualBOX-em, sprawdziłem i mogę potwierdzić że wszystko działa bez problemu w takiej konfiguracji.