Hello!

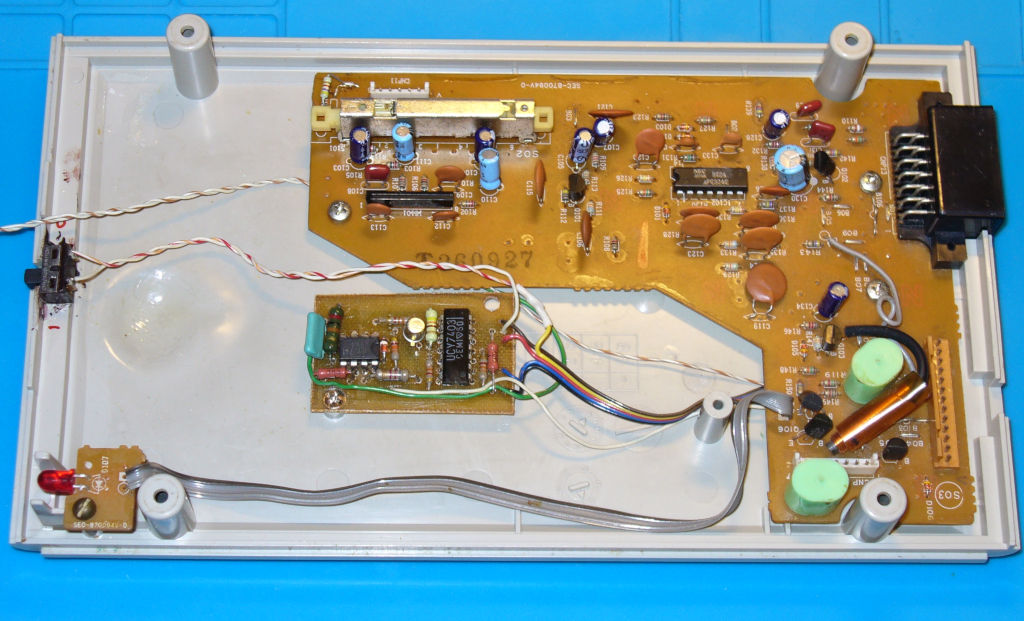

Tym razem na warsztacie mocno sfatygowany XC11, magnet w stanie dość opłakanym, "przytopiony" spód obudowy, w środku system Turbo, i straszna plątanina przewodów, widać że po zamontowaniu systemu turbo dobrał się do niego ktoś i postanowił wykonać kilka modyfikacji, dołożył wyłącznik odcinający linię DATA_IN, od komputera, wypiłował drugą dziurę w obudowie i dodał sobie drugi LED sygnalizujący zapis, PCB zmodyfikowane w sekcji zasilania silnika. Ktoś chciał dołożyć sobie trochę filtrów, niestety modyfikacje spowodowały że zasilanie silnika zamiast 5V, spadło do 4V, przez co silnik nie miał zupełnie siły przy większym obciążeniu przez mechanizm magnetofonu. Do kompletu zniszczony i łatany kabel łączący komputer z magnetofonem, oczywiście standardowa usterka dotycząca pękniętej masy zasilającej sekcję silnika.

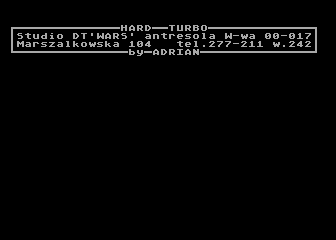

Jeżeli chodzi o system turbo to już kiedyś miałem styczność z tą wersją systemu, a jest to klon czeskiego Turbo 2000 opracowanego przez Jiri Richtera. Klon do tego stopnia że nawet PCB skopiowano 1:1, pisałem o tym w tym poście: Atari HARD Turbo

Z biegiem czasu uświadomiłem sobie że Wrocławskie Turbo2000/3000 czy też "Auto Turbo" jak i zarówno Atari Hard Turbo (to rozwiązanie było montowane przez ludzi ze "studia komputerowego" w DT Wars, co widać w wątku o AHT, a świadczą o tym etykiety kaset oraz napisy pokazujące się po wystartowaniu loadera do AHT) to wszystko to rozwiązania bazujące na czeskim Turbo 2000 pana Richtera.

Jeżeli chodzi o Auto Turbo, to co prawda nie mam nagrań pochodzących z tego systemu, a w wątku o Auto Turbo zrobił się straszny "offtopic", jednak wszystko wskazuje na to iż AutoTurbo było również popularne we Wrocławiu, i też było klonem czeskiego Turbo2000.

Niestety obrazki z wątku u Auto Turbo zniknęły, a ja nie robiłem ich kopii więc obecnie nie bardzo pamiętam co na nich było. Jednak dzięki uprzejmości i dobrym chęciom ludzi udało się odzyskać soft obsługujący wrocławskie rozwiązania Turbo. I tutaj możemy wrócić do naszego poczciwego XC11, który wiele przeszedł, zaprezentuje tutaj same płytki z elektroniką, bo reszta nie jest już jakaś wyjątkowo, zatem środek z płytkami (główną XC11 i płytką turbo) wygląda tak:

^^^ powyżej widać także przeróbki, czyli przełącznik odcinający DATA_IN, oraz dodatkowy LED sygnalizujący zapis (autor mod-ów wykorzystał nieużywaną sekcję przełącznika odczyt/zapis, aby sterować dodatkowym LED-em). Zdjęcie wykonałem już po poprawkach w okablowaniu bo owych dodatkowych kabli były jakieś bezsensowne "kilometry" upchane gdzie tylko się dało.

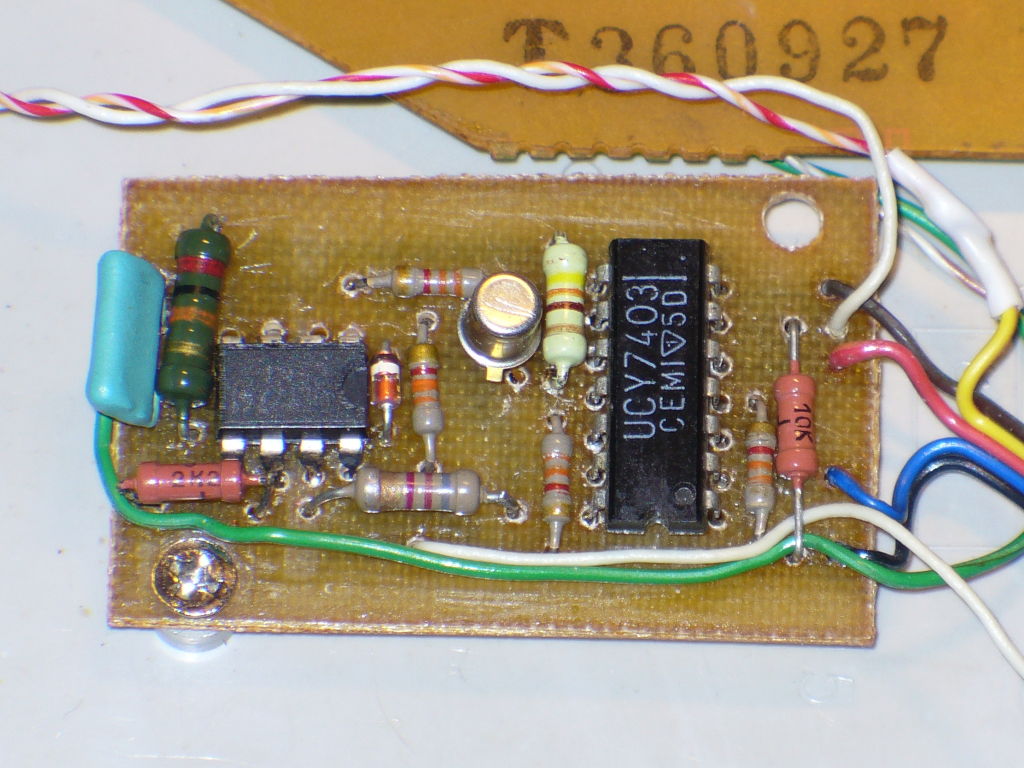

A tutaj zbliżenie na samo PCB z płytką turbo:

^^^ zdjęcia spodu nie robiłem, bo jest identyczne z tym co można znaleźć z opisie czeskiego Turbo 2000 (strona 23).

Cóż mi pozostało do zaprezentowania? chyba tylko schemat, oczywiście "zrysowany" z tego egzemplarza XC11. Nie muszę chyba mówić że schemat jest w 100% zgodny z czeskim T2000? ;-) W przypadku tej wersji interface dla XC11 różnią się nieco wartości niektórych elementów.

.png)

^^^ Po otwarciu obrazka w nowej zakładce będzie on zaprezentowany w wyższej rozdzielczości. Dla zainteresowanych również wersja wektorowa (PDF): T2000_T3000, AHT, AT (XC11 ver).

Jedyna modyfikacja w torze zapisu XC11 polega na wymianie rezystora (R124) z 10kΩ na 4.7kΩ, dokładnie tak samo jak w przypadku czeskiego Turbo 2000.

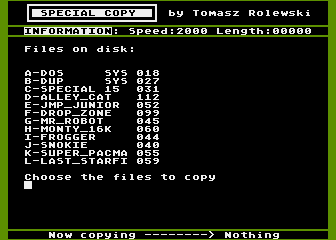

Co mogę jeszcze napisać? Otóż nagrałem kasetę z programami z wątku Atari Hard Turbo, wszystko działało bez problemu. Używając również SIO2PC oraz programów Tomasza Rolewskiego (np. Special Copy, Corwin from Amber) nagrałem sobie parę gier zarówno w systemie Turbo2000 oraz Turbo3000, wszystko działało bez problemu, zapis i odczyt przebiegał bez żadnych problemów.

Jeżeli ktoś ma jakieś kasety nagrane w Auto Turbo i mógłby się podzielić ich "zrzutami", to można by zweryfikować czy na 100% ten system będzie zgodny z tym interface, jestem na 99% pewny że tak, ale zawsze można sprawdzić zgodność formatu danych.

No i jeszcze ostatnie słowo, ogromne podziękowania należą się dla tEDDYbOAR oraz VOY-a za to że zgrali udostępnili oprogramowanie dla wrocławskiego Turbo2000/3000 oraz innych ciekawych programów Tomasza Rolewskiego czy Bartka Selingera.

Jeżeli ktoś chce lub może się podzielić informacjami lub ciekawostkami dotyczącymi wrocławskiego Turbo2000/3000, AutoTurbo lub oprogramowania obsługującego te systemy, bardzo chętnie posłucham.

Oczywiście duża część moich opisów to czyste domysły (poparte dostępnymi dla mnie materiałami) jednak nie obawiajcie się korygować i poprawiać mnie gdybym mylił się lub moje domysły były błędne.

EDITED@2025.08.13: http to https links updated.